imágenes falsas

El año pasado, Tesla lanzó una actualización que facilitó el arranque de sus autos después de desbloquearlos con sus tarjetas de acceso NFC. Ahora, un investigador ha explicado cómo se puede explotar la característica para robar autos.

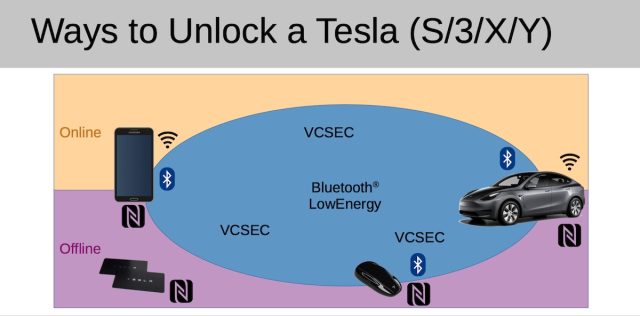

Durante años, los conductores que usaban su tarjeta de acceso Tesla NFC para desbloquear sus autos tenían que colocar la tarjeta en la consola central para comenzar a conducir. Después de la actualización que fue mencioné aquí En agosto pasado, los conductores podían encender sus autos inmediatamente después de desbloquearlos con la tarjeta. Una tarjeta NFC es una de las tres formas de desbloquear un Tesla; El llavero y la aplicación del teléfono son los otros dos.

https://trifinite.org/Downloads/20220604_tempa_presentation_recon22_public.pdf

Registra tu clave privada

Martin Herfort, un investigador de seguridad en Austria, notó algo extraño en la nueva función: no solo permitía que el auto arrancara automáticamente dentro de los 130 segundos de haber sido desbloqueado con una tarjeta NFC, sino que también ponía el auto en un estado para aceptarlo. . Llaves nuevas: no se requiere autenticación ni señal de la pantalla del vehículo.

“El mandato otorgado en un período de 130 segundos es muy general… [it’s] No solo para conducir «, dijo Hervoort en una entrevista en línea. «Este temporizador fue presentado por Tesla … para hacer que el uso de una tarjeta NFC como el medio principal de uso del automóvil sea más conveniente. Lo que debería ocurrir es que el coche pueda arrancarse y conducirse sin que el usuario tenga que volver a utilizar la tarjeta llave. Problema: Durante un lapso de 130 segundos, no solo se permite conducir, sino también [enrolling] nueva llave. «

La aplicación telefónica oficial de Tesla no permite que se registren las llaves a menos que estén conectadas a la cuenta del propietario correcto, pero a pesar de esto, Herfurt descubrió que el automóvil intercambia mensajes felizmente con cualquier dispositivo Bluetooth Low Energy (BLE) cercano. Así que el investigador creó su propia aplicación, llamada mi caminaresto habla VCSecque es el mismo idioma que utiliza la aplicación oficial de Tesla para comunicarse con los automóviles Tesla.

La versión maliciosa de Teslakee creada por Herfurt con fines de prueba de concepto muestra lo fácil que es para los ladrones registrar subrepticiamente su clave durante un período de 130 segundos. (El investigador planea lanzar una versión benigna de Teslakee que hará que tales ataques sean más difíciles de llevar a cabo). Luego, el atacante usa Teslakee para intercambiar mensajes VCSec que registran la nueva clave.

Todo lo que se requiere es estar dentro del alcance del vehículo mientras se abre la ventana crucial de 130 segundos con la tarjeta NFC. Si el propietario del automóvil generalmente usa la aplicación del teléfono para desbloquear el automóvil, con mucho Método de apertura común Para Teslas: un atacante puede forzar el uso de una tarjeta NFC usando un bloqueador de señal para bloquear la frecuencia BLE que la aplicación del teléfono usa como clave de Tesla.

Este video demuestra el proceso de ataque:

Fui en menos de 130 segundos.

Cuando el conductor sube al coche tras desbloquearlo con su tarjeta NFC, el ladrón empieza a intercambiar mensajes entre Teslakee y el coche. Antes de que el conductor se aleje, los mensajes incluyen una llave de la elección del ladrón del automóvil. A partir de ese momento, el ladrón puede usar la llave para desbloquear el vehículo y arrancar y detener el vehículo. No hay ninguna indicación en la pantalla del automóvil o en la aplicación legítima de Tesla de que algo esté mal.

Herfurt logró usar el ataque en los modelos 3 e Y de Tesla. No ha probado el método en los nuevos modelos 2021+ del S y X, pero asume que también está en riesgo porque usa el mismo soporte nativo para el teléfono. como-clave con BLE.

Tesla no respondió a un correo electrónico solicitando comentarios para esta publicación.

«Defensor de la Web. Geek de la comida galardonado. Incapaz de escribir con guantes de boxeo puestos. Apasionado jugador».

More Stories

Una nueva función de WhatsApp pronto permitirá a los usuarios transferir archivos sin conectarse a Internet; Detalles aquí

Steam cierra la laguna jurídica en la política de reembolso y presenta un término oficial para algo en lo que puedes jugar un juego antes si realizas un pedido por adelantado

Fugas del Samsung Galaxy Ring: el dispositivo portátil probablemente ofrecerá ocho versiones y hasta nueve días de duración de la batería